Sécurité avec absentification

absentify s'engage à garantir la sécurité et la confidentialité des données de ses clients.

100 % conforme au RGPD

Nous accordons la priorité à la protection de vos données. Absentify garantit la conformité aux réglementations du RGPD, la protection de vos données et le respect des droits des individus au sein de l'UE.

Protection des données

Des mesures de sécurité robustes pour protéger vos informations. Nous respectons les normes les plus strictes du secteur pour garantir la sécurité de vos données à tout moment.

Certifié ISO 27001

Notre engagement en matière de sécurité de l'information est démontré par la conformité à cette norme mondialement reconnue.

Certification des applications Microsoft 365

Nous nous alignons sur les normes rigoureuses de Microsoft afin de fournir une expérience applicative fiable et sécurisée.

Données au repos

Toutes les données sont cryptées au repos. Les informations sensibles sont protégées par un cryptage au niveau de l'application.

Données en transit

Les données transmises sur des réseaux potentiellement non sécurisés sont cryptées à l'aide du protocole TLS 1.3 ou supérieur.

Sauvegarde des données

Nous utilisons une approche ponctuelle pour les sauvegardes des données, qui sont stockées en toute sécurité pendant 14 jours.

Contrôles de sécurité

absentify met en œuvre les meilleures pratiques et des contrôles opérationnels pour garantir la confidentialité et la sécurité de vos données :

Sécurité de l'infrastructure

Authentification unique des bases de données de production appliquée

Accès restreint à la clé de chiffrement

Procédures de contrôle d'accès établies

Sécurité de l'infrastructure

Authentification unique des bases de données de production appliquée

absentify nécessite une authentification auprès des banques de données de production pour utiliser des mécanismes d'authentification sécurisés autorisés, tels qu'une clé SSH unique.

Accès restreint à la clé de chiffrement

absentify restreint l'accès privilégié aux clés de chiffrement aux utilisateurs autorisés ayant des besoins professionnels.

Procédures de contrôle d'accès établies

La politique de contrôle d'accès de l'entreprise décrit les exigences relatives aux fonctions de contrôle d'accès suivantes : ajout de nouveaux utilisateurs, modification d'utilisateurs et/ou suppression de l'accès d'un utilisateur existant.

Accès restreint à la base de données de production

absentify restreint l'accès privilégié aux bases de données aux utilisateurs autorisés ayant des besoins professionnels.

Accès au pare-feu restreint

absentify restreint l'accès privilégié au pare-feu aux utilisateurs autorisés ayant des besoins professionnels.

Accès au réseau de production restreint

absentify restreint l'accès privilégié au réseau de production aux utilisateurs autorisés ayant des besoins professionnels.

Accès révoqué en cas de résiliation

absentify complète les listes de contrôle des licenciements pour s'assurer que l'accès est révoqué pour les employés licenciés dans le cadre des SLA.

Authentification unique du système réseau appliquée

absentify nécessite une authentification auprès du « réseau de production » pour utiliser des noms d'utilisateur et des mots de passe uniques ou des clés Secure Socket Shell (SSH) autorisées.

Accès à distance (MFA) appliqué

Les systèmes de production d'absentify ne sont accessibles à distance que par les employés autorisés possédant une méthode d'authentification multifacteur (MFA) valide.

Accès à distance chiffré et appliqué

Les systèmes de production d'absentify ne sont accessibles à distance que par les employés autorisés via une connexion cryptée approuvée.

Protection avancée contre les menaces en cours d'utilisation

absentify utilise Microsoft Defender pour garantir une protection continue de son réseau, de ses ressources cloud et de ses terminaux. La solution fournit des fonctionnalités avancées de détection des menaces et des mesures proactives pour prévenir les attaques potentielles.

Gestion des journaux utilisée

absentify utilise un outil de gestion des journaux pour identifier les événements susceptibles d'avoir un impact potentiel sur la capacité de l'entreprise à atteindre ses objectifs de sécurité.

Segmentation du réseau mise en œuvre

Le réseau d'absentify est segmenté pour empêcher tout accès non autorisé aux données des clients.

Pare-feux réseau examinés

absentify révise ses règles de pare-feu au moins une fois par an. Les modifications requises sont suivies jusqu'à leur achèvement.

Pare-feux réseau utilisés

absentify utilise des pare-feux et les configure pour empêcher tout accès non autorisé.

Normes de sécurité garanties avec Azure

absentify exploite les services entièrement gérés d'Azure, qui respectent les normes de sécurité et de renforcement des systèmes de pointe de Microsoft. Ces normes sont documentées, mises à jour en permanence par Microsoft et alignées sur les meilleures pratiques afin de garantir une infrastructure sécurisée et fiable.

Infrastructure de services entièrement gérée

absentify s'appuie exclusivement sur des services Azure entièrement gérés pour son infrastructure. Ces services sont gérés et mis à jour automatiquement par Microsoft pour corriger les vulnérabilités identifiées et garantir que les systèmes supportant Absentify restent sécurisés et résilients face aux menaces potentielles.

Sécurité de l'organisation

Procédures de cession d'actifs utilisées

Inventaire de production maintenu

Supports portables chiffrés

Sécurité de l'organisation

Procédures de cession d'actifs utilisées

absentify fait purger ou détruire les supports électroniques contenant des informations confidentielles conformément aux meilleures pratiques, et des certificats de destruction sont émis pour chaque appareil détruit.

Inventaire de production maintenu

absentify tient un inventaire officiel des actifs du système de production.

Supports portables chiffrés

Absentify chiffre les périphériques portables et amovibles lorsqu'ils sont utilisés.

Technologie anti-malware utilisée

absentify déploie une technologie anti-malware dans des environnements généralement sensibles aux attaques malveillantes et la configure pour qu'elle soit mise à jour régulièrement, enregistrée et installée sur tous les systèmes concernés.

Accord de confidentialité reconnu par les contractants

Absentify oblige les contractants à signer un accord de confidentialité au moment de l'engagement.

Accord de confidentialité reconnu par les employés

absentify oblige les employés à signer un accord de confidentialité lors de l'intégration.

Évaluations de performance réalisées

les gestionnaires absentifiés sont tenus de réaliser des évaluations des performances pour les subordonnés directs au moins une fois par an.

Politique de mot de passe appliquée

absentify exige que les mots de passe des composants du système concernés soient configurés conformément à la politique de l'entreprise.

Formation de sensibilisation à la sécurité mise en œuvre

Absentify oblige les employés à suivre une formation de sensibilisation à la sécurité dans les trente jours suivant l'embauche et au moins une fois par an par la suite.

Sécurité des produits

Chiffrement des données utilisé

Auto-évaluations des contrôles réalisées

Tests de pénétration réalisés

Sécurité des produits

Chiffrement des données utilisé

Les banques de données d'Absentify hébergeant des données clients sensibles sont cryptées au repos.

Auto-évaluations des contrôles réalisées

absentify effectue des auto-évaluations des contrôles au moins une fois par an pour s'assurer que les contrôles sont en place et fonctionnent efficacement. Des mesures correctives sont prises sur la base des résultats pertinents. Si l'entreprise s'est engagée à respecter un SLA pour un résultat, l'action corrective est exécutée dans le cadre de ce SLA.

Tests de pénétration réalisés

les tests d'intrusion d'Absentify sont effectués au moins une fois par an. Un plan de correction est élaboré et des modifications sont mises en œuvre pour corriger les vulnérabilités conformément aux SLA.

Transmission de données cryptée

absentify utilise des protocoles de transmission de données sécurisés pour crypter les données confidentielles et sensibles lorsqu'elles sont transmises sur les réseaux publics.

Mise en place de procédures de surveillance des vulnérabilités et du système

Les politiques formelles d'absentify définissent les exigences relatives aux fonctions suivantes liées à l'informatique et à l'ingénierie : gestion des vulnérabilités ; surveillance du système.

Procédures de sécurité internes

Plans de continuité et de reprise après sinistre établis

Plans de continuité et de reprise après sinistre testés

Système de gestion des configurations intégré

Procédures de sécurité internes

Plans de continuité et de reprise après sinistre établis

absentify a mis en place des plans de continuité des activités et de reprise après sinistre qui décrivent des plans de communication afin de maintenir la continuité de la sécurité des informations en cas d'indisponibilité du personnel clé.

Plans de continuité et de reprise après sinistre testés

absentify dispose d'un plan de continuité des activités/reprise après sinistre (BC/DR) documenté et le teste au moins une fois par an.

Système de gestion de configuration mis en place

absentify a mis en place une procédure de gestion des configurations pour garantir que les configurations système sont déployées de manière cohérente dans l'environnement.

Procédures de gestion du changement appliquées

absentify exige que les modifications apportées aux composants logiciels et d'infrastructure du service soient autorisées, documentées officiellement, testées, révisées et approuvées avant d'être mises en œuvre dans l'environnement de production.

Accès au déploiement en production restreint

absentify restreint l'accès au personnel autorisé pour migrer les modifications apportées à la production.

Cycle de développement établi

absentify dispose d'une méthodologie formelle du cycle de vie du développement des systèmes (SDLC) qui régit le développement, l'acquisition, la mise en œuvre, les modifications (y compris les modifications d'urgence) et la maintenance des systèmes d'information et les exigences technologiques connexes.

Processus de sauvegarde établis

La politique de sauvegarde des données d'absentify décrit les exigences en matière de sauvegarde et de restauration des données des clients.

Changements du système communiqués de l'extérieur

absentify informe les clients des modifications critiques du système susceptibles d'affecter leur traitement.

Définition des rôles et responsabilités de gestion

la direction des absences a défini les rôles et les responsabilités pour superviser la conception et la mise en œuvre des contrôles de sécurité de l'information.

Structure organisationnelle documentée

absentify tient à jour un organigramme qui décrit la structure organisationnelle et les lignes hiérarchiques.

Rôles et responsabilités spécifiés

Les rôles et responsabilités relatifs à la conception, au développement, à la mise en œuvre, à l'exploitation, à la maintenance et à la surveillance des contrôles de sécurité de l'information sont officiellement attribués dans les descriptions de poste et/ou dans la politique relative aux rôles et responsabilités.

Politiques de sécurité établies et révisées

les politiques et procédures de sécurité des informations d'absentify sont documentées et révisées au moins une fois par an.

Système de support disponible

absentify a mis en place un système de support externe qui permet aux utilisateurs de signaler les informations du système sur les pannes, les incidents, les préoccupations et autres plaintes au personnel approprié.

Les modifications du système ont été communiquées

absentify communique les modifications apportées au système aux utilisateurs internes autorisés.

Examens d'accès réalisés

absentify effectue des contrôles d'accès au moins une fois par trimestre pour les composants du système concernés afin de garantir que l'accès est restreint de manière appropriée. Les modifications requises sont suivies jusqu'à leur achèvement.

Demandes d'accès requises

absentify garantit que l'accès des utilisateurs aux composants du système concernés est basé sur le rôle et la fonction du poste ou nécessite un formulaire de demande d'accès documenté et l'approbation du responsable avant que l'accès ne soit fourni.

Politiques de réponse aux incidents établies

absentify dispose de politiques et de procédures de réponse aux incidents de sécurité et de confidentialité qui sont documentées et communiquées aux utilisateurs autorisés.

Procédures de gestion des incidents suivies

Les incidents de sécurité et de confidentialité d'absentify sont enregistrés, suivis, résolus et communiqués aux parties concernées ou concernées par la direction conformément à la politique et aux procédures de réponse aux incidents de sécurité de l'entreprise.

Engagements de l'entreprise communiqués à l'externe

Les engagements de sécurité d'absentify sont communiqués aux clients dans le cadre de contrats-cadres de service (MSA) ou de conditions d'utilisation (TOS).

Évaluations des risques réalisées

les évaluations des risques d'absentify sont effectuées au moins une fois par an. Dans le cadre de ce processus, les menaces et les changements (environnementaux, réglementaires et technologiques) affectant les engagements de service sont identifiés et les risques sont formellement évalués. L'évaluation des risques inclut la prise en compte du potentiel de fraude et de la manière dont la fraude peut affecter la réalisation des objectifs.

Programme de gestion des risques mis en place

absentify a mis en place un programme de gestion des risques documenté qui comprend des conseils sur l'identification des menaces potentielles, l'évaluation de l'importance des risques associés aux menaces identifiées et des stratégies d'atténuation de ces risques.

Accords conclus avec des tiers

absentify a conclu des accords écrits avec des fournisseurs et des tiers associés. Ces accords incluent des engagements de confidentialité et de confidentialité applicables à cette entité.

Programme de gestion des fournisseurs établi

absentify a mis en place un programme de gestion des fournisseurs. Les éléments de ce programme incluent : l'inventaire des fournisseurs tiers critiques ; les exigences de sécurité et de confidentialité des fournisseurs ; et l'examen des fournisseurs tiers critiques au moins une fois par an.

Vulnérabilités analysées et corrigées

Des analyses de vulnérabilité basées sur l'hôte sont effectuées au moins une fois par trimestre sur tous les systèmes externes. Les vulnérabilités critiques et élevées sont suivies jusqu'à la correction.

Données et confidentialité

Procédures de conservation des données établies

Les données du client sont supprimées au moment du départ

Politique de classification des données établie

Données et confidentialité

Procédures de conservation des données établies

absentify a mis en place des procédures formelles de conservation et de destruction pour garantir la conservation et la destruction sécurisées des données de l'entreprise et des clients.

Les données du client sont supprimées au moment du départ

absentify purge ou supprime les données clients contenant des informations confidentielles de l'environnement applicatif, conformément aux meilleures pratiques, lorsque les clients quittent le service.

Politique de classification des données établie

absentify a mis en place une politique de classification des données pour garantir que les données confidentielles sont correctement sécurisées et réservées au personnel autorisé.

Divulgation responsable

Nous apprécions les contributions de la communauté pour nous aider à détecter les vulnérabilités. Si vous pensez avoir découvert une faille de sécurité, veuillez suivre les instructions pour la signaler.

Questions fréquemment posées

Vous trouverez ici des réponses concises aux questions les plus fréquentes concernant l'utilisation, la sécurité et les fonctions.

Combien de temps les sauvegardes sont-elles conservées ?

Les sauvegardes sont stockées en toute sécurité et cryptées pendant 14 jours.

Qu'advient-il de mes données si je supprime mon compte ?

Les données sont immédiatement supprimées des systèmes actifs. Les sauvegardes restent cryptées de manière sécurisée pendant 14 jours, puis sont définitivement effacées.

Est-ce que Absentify est conforme au RGPD ?

Oui, nous respectons pleinement les exigences du RGPD. Les clients peuvent signer un accord de traitement des données (DPA) et nous proposons des options transparentes pour le contrôle et la suppression des données.

Comment absentify garantit-il la sécurité de mes données ?

absentify protège vos données grâce à des systèmes de gestion certifiés ISO 27001, à la certification des applications Microsoft 365 et à des technologies de cryptage avancées (AES-256 pour les données au repos, TLS 1.3 pour les données en transit).

Vous avez encore des questions sans réponse ou vous avez des exigences particulières ?

Soumettre une demande

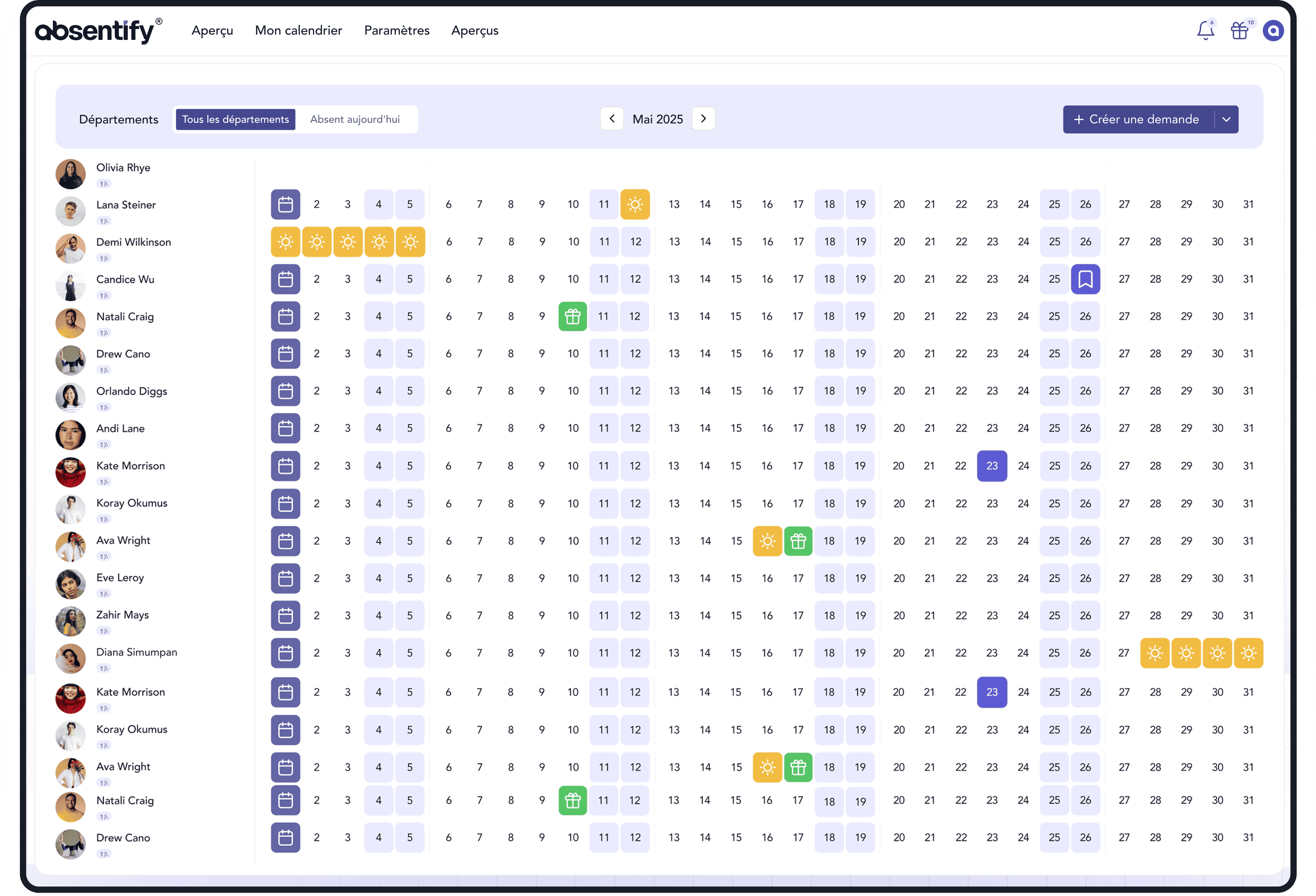

Planification de vos vacances et absences, entièrement intégrée à Microsoft 365

Nombre d'utilisateurs illimité

Microsoft 365 intégré à 100 %

directement dans Teams, Outlook et Entra ID

Certifié RGPD et ISO 27001

sécurité certifiée

Déploiement en quelques heures, et non en quelques semaines

sans mise en œuvre informatique

Plus de 200 000 utilisateurs actifs dans le monde

pour les ressources humaines, l'informatique, la gestion et plus encore